研究人员表示,数百万个隧道主机易受欺骗和DDoS攻击 在线

保护网络不受威胁的解决方案:采用 IPsec 和安全协议

关键要点

网络脆弱性:比利时研究人员发现互联网上存在超过 400 万台脆弱主机,接受未经认证的流量,可能被利用于攻击。攻击方式:这些主机不仅可以被滥用,还可能实施分布式拒绝服务DDoS攻击,甚至被新型的经济性拒绝可持续性EDoS攻击所影响。防御措施:组织应采用安全协议如 IPsec进行身份验证和加密,实施网络防御措施如流量过滤和深度包检测。由 KU Leuven 大学 DistriNet 研究单位的 Angelos Beitis 和 Mathy Vanhoef 发布的最新研究指出,互联网上现存的诸多脆弱主机可能被网络攻击者利用,这将对组织造成严重威胁。

这些研究者使用了七种扫描方法,对台式计算机、云服务器、核心路由器等设备进行了扫描,以发现接受未经认证的旧式或现代隧道流量的设备。调查发现的 400 万个脆弱主机接受 IP in IPIPIP、通用路由封装GRE、IPv4 in IPv64in6或IPv6 in IPv46in4流量。默认情况下,它们不使用身份验证或加密,这使得攻击者能轻易利用这些漏洞。

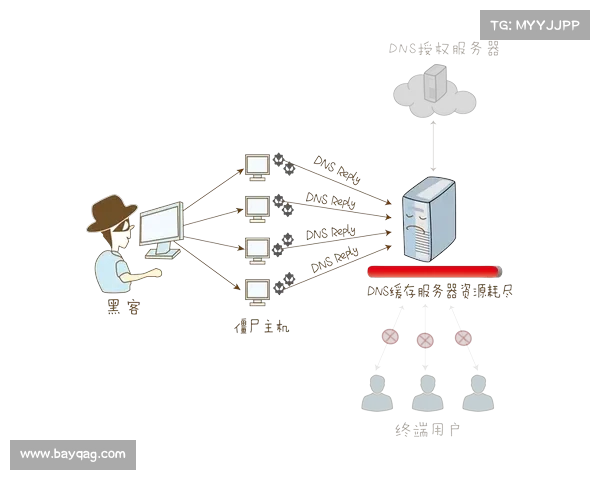

研究发现,这些主机不仅可被现有攻击利用,且还可能诱发新型 DDoS 放大攻击。例如,某些攻击通过时间集中流量,而另一些则在脆弱主机之间循环数据包,导致 16 倍到 75 倍的放大效应。

快喵加速器下载防御措施

尽管面临诸多威胁,该研究指出CISO首席信息安全官并非没有防御手段。

应用安全协议:主机应使用安全的协议集提供身份验证和加密,例如 IPsec。IPsec 常用于建立 VPN,它能对 IP 数据包进行加密并确定数据包的来源。

网络防御措施:可在路由器或其他互联网中间设备上实施入站和出站流量过滤及深度包检测。这一方法可以阻止攻击者强迫主机伪造数据包,深度包检测能够识别可能恶意的隧道数据包,例如,网络可以丢弃封装头超过规定数量的数据包。

阻止未加密隧道数据:在某些网络中,可能有可能阻止所有未加密隧道数据包的进出。例如,如果一个主机使用 IPsec 与 GRE,但因配置错误同时也接受未加密的 GRE 数据包,网络可以阻止未加密的 GRE 数据包。这种方式使主机能够正常接收 IPsec 流量,同时避开攻击威胁。

尽管处理未加密流量的主机问题并不新鲜,但专家Johannes Ullrich 评论称,“人们自 2001 年以来一直在重新发现这一问题。”他指出,微软部分解决了这个问题,通过在 Windows 7 中启用 Teredo 隧道协议来改善此类现象。Teredo 是一种转换技术,促进在没有本地连接到 IPv6 网络的情况下,为 IPv4 互联网中的 IPv6 兼容主机提供 IPv6 连接。

重要性分析

隧道协议如 IPIP 和 GRE是互联网的核心,能够连接断开的网络并构成虚拟私有网络VPN。但这些协议在身份验证或加密流量方面存在局限,因此,需结合 IPsec 进行安全保障。

研究显示,配置错误的 IPv4 主机可能会接受来自任何源的未认证 IPIP 隧道流量,并可能用于伪造 IPv4 地址。作者的研究表明,使用其他隧道协议的 IPv4 和 IPv6 主机同样也存在被利用的风险。

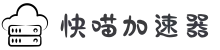

研究人员发现的新型放大 DoS 攻击包括:

隧道时域聚焦攻击TuTL:此攻击将攻击者生成的数据包在时间上集中。例如,攻击者发送数据包 10 秒,确保这些数据包在一秒的时间窗口内到达受害者处,造成最少 10 倍的放大效应。这一切通过多个脆弱主