在 Outlook 中接受日历邀请可能会泄露您的密码 媒体

Microsoft Outlook 新漏洞泄露密码

重点提示

微软Outlook存在一种新漏洞,通过恶意日历邀请泄露哈希密码。此漏洞CVE202335636只需一两次点击便可利用,影响Outlook和Windows应用。该漏洞已于2023年12月12日修复,但与之相关的其他两个问题未被认为是漏洞。攻击者能通过精心设计的电子邮件头部,获取用户的NTLM v2哈希密码。微软Outlook出现了一种新漏洞,允许恶意日历邀请泄露用户的哈希密码。这是安全研究人员周四报告的三种微软密码窃取漏洞之一。根据Varonis的研究人员,利用此漏洞和其他Windows应用的漏洞,只需一两次点击即可完成。Varonis于2023年7月首次向微软报告了这些问题。

一键式Outlook漏洞通过日历功能泄露密码

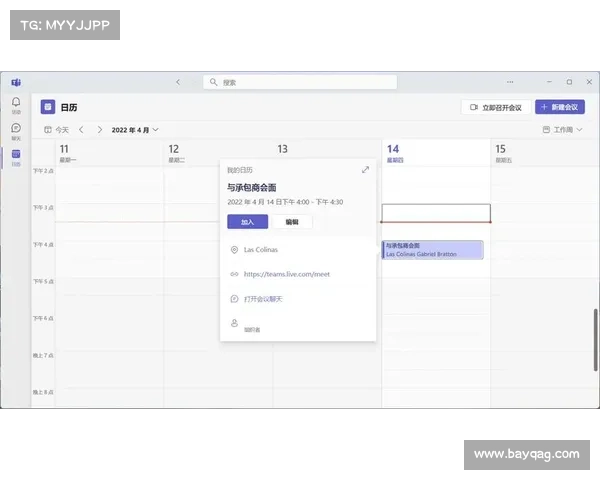

在Outlook中接受日历邀请有时需要打开iCalendar (ics) 文件,这种格式用于共享事件和其他日历数据。例如,Outlook用户可以接受来自Google日历用户的日历邀请,Outlook将从ics文件中检索事件详情并添加到自己的日历应用中。

CVE202335636允许NTLM v2哈希密码在此日历共享过程中被泄露,攻击者通过在电子邮件中加入特定的恶意头部,来促使Outlook向攻击者的系统发送请求。攻击者首先需要在头部中指明“contentclass”为“sharing”,其次,需增加“xsharingconfigurl”头部,指向其机器上的ics文件路径。

如果Outlook用户点击该日历邀请链接例如“打开此iCal”,在Outlook尝试向攻击者的机器进行身份验证以获取ics文件时,哈希密码就会暴露。攻击者可以使用广泛可用的工具,如合法的开源渗透测试工具,查看包含受害者身份验证尝试的报文包,包括哈希密码。

离线暴力破解攻击通过自动生成和测试大量密码或身份验证中继攻击将受害者的身份验证请求转发到攻击者试图入侵的服务器可以利用泄露的NTLM哈希。受害者在打开恶意电子邮件后只需点击一次接受日历邀请,即可导致其密码泄露,这使得CVE202335636与Varonis报告的其他两个问题有所区别。

“我们认为一键式武器化是漏洞应该被修补与功能滥用不被视为漏洞之间的区别,”Varonis的安全研究经理Dvir Sason对SC Media说道。

CVE202335636的修复补丁已于2023年12月12日随Microsoft Office和Microsoft 365的更新一起发布。该漏洞的CVSS评分为中等严重性,分数为65。

关于CVE202335636等漏洞的确切修复率尚不清楚,但2023年Edgedcan报告发现,严重漏洞的平均修复时间为65天。

另外两个Windows漏洞利用开发者工具和文件搜索

研究人员展示了利用Windows应用窃取哈希密码的两种其他方法,这些方法需要更多用户互动,微软并未将其视为应用程序的漏洞。

快喵加速器下载一种情况下,攻击者可以使用一个https//的链接重定向到带有wpa//URI处理程序的链接,该链接在Windows Performance Analyzer软件开发应用中打开。研究人员发现,如果wpa//链接指向攻击者IP上的文件,则会向攻击者的系统发送身份验证请求,泄露受害者的哈希密码。

此攻击需要受害者先点击最初的恶意网页链接,然后在浏览器提示时打开WPA。

另一个类似的漏洞涉及引导受害者点击使用searchms//的链接,这是Windows文件管理器中Explorerexe的搜索功能的URI处理程序。攻击者需构建一个包含虚假搜索查询的searchms//链接,并使用子查询或面包屑高级搜索参数,将搜索请求指向攻击者的机器。当Explorerexe尝试访问该位置时,受害者的哈希密码被泄露。

此方法也需要两次点击,第一次点击最初的钓